tl;dr Es gibt keine perfekte Sicherheit und keine Software, die alle unseren Sicherheitsbedenken in jeder Situation ausräumt. Digitale Sicherheit ist ein Prozess, der stets Awareness und kritisches Hinterfragen der eigenen Handlungen verlangt.

Leute sagen (semi-)scherzhaft , man kann digitale Sicherheit am besten gewährleisten, wenn man eigentlich gar keine elektronischen Geräte besitzt. Und wenn man doch welche besitzt, sollte man die am liebsten gar nicht an den Strom schalten. Und wenn das dann doch zwingend notwendig wird, sollte man sie auf gar keinen Fall an ein lokales Netzwerk oder gar ans Internet anschließen. Und am besten sollte man die natürlich auch in einem fensterlosen Keller betreiben, wo auch niemand sonst Zugang zu hat. Wir kennen auch die Geschichten von Edward Snowden als er auf der Flucht war und immer seine Passwörter mit einer Decke über dem Kopf eingab, weil er Angst hatte, dass sein Hotelzimmer mit Kameras verwanzt sein könnte.

Das klingt jetzt alles erstmal ziemlich dramatisch, aber zum Glück sind beim durchschnittlichen Menschen nicht Geheimdienste mit riesigen Budgets und Sicherheitsexpert*innen hinterher. Und es gibt Taktiken und Strategien, die uns dabei helfen, unsere digitale Daten und Kommunikation zu schützen.

In diesem Post beschäftigen wir uns mit dem Thema “Sichere Kommunikation” und betrachten dabei folgende Punkte:

-

(Kommunikations-)Sicherheit definieren

-

Es gibt keine Top-Lösung für alles: Risikobewertung erstellen

-

Best Practices für 3.1. Software 3.2. Datensicherheit 3.3. Passwörter 3.4. Kommunikation

-

Der 5-Schritte Aktionsplan: Was kann ich gleich umsetzen/als nächstes tun

-

Weiterführende Ressource-Empfehlungen

Bei den Best Practices besprechen wir zunächst ein paar andere Themen, bevor wir anschließend zum Thema Kommunikation übergehen. Das liegt daran, dass diese eine Grundlage für die Kommunikation bilden und keine sichere Kommunikation stattfinden kann, wenn wir uns bereits auf der Ebene darunter unsichere Praktiken angewöhnt haben.

Definition: Was ist Kommunikationssicherheit?

Das Wissensportal itwissen.info definiert Kommunikationssicherheit wie folgt:

Die Kommunikationssicherheit, Communication Security, verhindert den unberechtigten Zugang auf die Datenübertragung und auf die übertragenen Informationen.

Viele haben im Bezug aufs Thema vielleicht gleich an Verschlüsselung gedacht, aber sie schützt nicht gegen alles; viel mehr gibt es gewisse Taktiken, die in gewissen Situation hilfreich sein können: Z.B. Emailverschlüsselung beugt vor, dass Dritte meine Emails lesen können, würde sie aber nicht daran hindern herauszufinden an wen ich wann geschrieben habe.

Der besagte unberechtigte Zugang kann auf vielen verschiedenen Arten und Weisen passieren, wie z.B.

- jemand liest mir über die Schulter im Cafe mit

- jemand stiehlt mir den Laptop

- jemand errät mein Facebook-Passwort

- jemand liest meine unverschlüsselte Kommunikation im lokalen Netzwerk mit

- der Staat fragt meinen Internet Service Provider nach Zugriff auf meine (Kommunikations)Daten

Anschließend schauen wir uns an, welche Taktiken man in verschiedenen Situationen entwickeln kann, um sich besser zu schützen.

Awareness

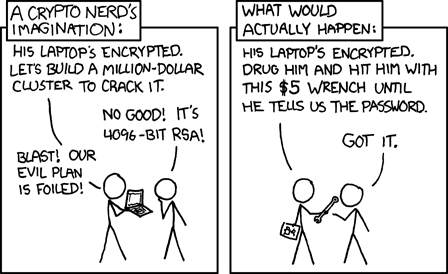

Security is relative by https://xkcd.com/538

Die allerwichtigste Erkenntnis beim Thema (digitale) Sicherheit ist, dass es (leider) keine ideale Sicherheit gibt. Genauso wenig existiert eine technische Lösung, die alle unsere Sicherheitsbedenken auf einmal löst. Vielmehr sind Sensibilität für die Problematik und kritisches Hinterfragen der eigenen Handlungen und Praktiken gefragt. Es bringt nichts hochkomplexe Passwörter zu haben, die ich gleich vergesse, oder verschlüsselte Emailkommunikation wenn ich meinen Rechner mit ungesperrtem Bildschirm an öffentlichen Orten rumstehen lasse.

“Du bist so sicher wie die unsicherste Person in deiner Organisation”: Es ist auch wichtig, sich vor Augen zu führen, dass Sicherheit nur dann funktioniert, wenn alle Beteiligten sensibilisiert sind und mitmachen. Es bringt nichts, wenn ich verschlüsselte Mails schicke, die jemand unverschlüsselt weiterleitet. Oder ich mir eine super Passwortstrategie ausdenke aber mein Kollege im Raum nebenan Passwörter auf Post-Its an seinem Bildschirm klebt.

Risikobewertung

Um für sich selber (oder für den Verein, in dem ich tätig bin) digitale Kommunikation und den Umgang mit digitalen Medien möglichst sicher zu gestalten, ist es sehr sinnvoll, eine Risikobewertung zu erstellen. Denn verschiedene Menschen und Organisationen haben ganz unterschiedliche Bedrohungsszenarien und Gegenakteur*innen, gegen die sie sich schützen müssen.

Eine Risikobewertung kann man erstellen, indem man (eventuell auch mit anderen Beteiligten aus der eigenen Organisation) versucht, möglichst ausführlich folgende Fragen zu beantworten:

- Was will ich schützen? (Mit welchen Daten/Informationen arbeite ich? Wo sind sie überall gespeichert? Wer hat alles Zugriff darauf? Wie ist es sicher gestellt, dass Unbefugte keinen Zugriff darauf haben?)

- Vor wem will ich es schützen? (Beispiele für potenzielle Angreifer*innen sind der*ie eigene Chef*in, der*ie Ex-Partner*in, Business-Konkurrenz, die Regierung oder Kriminelle in einem öffentlichen Netzwerk).

- Wie schlimm ist es, wenn ich scheitere? (Wie schaut das Worst-Case-Szenario aus? Trägt da meine Organisation finanzielle Schäden davon? Werde ich dann vielleicht Attacken im Internet ausgesetzt? Oder vielleicht sogar Morddrohungen?)

- Wie wahrscheinlich ist es, dass ich scheitere? (Welche Gefahren sollten wir ernst nehmen und welche sind vielleicht zu unwahrscheinlich, zu harmlos oder zu schwer vorzubeugen, sodass wir uns darüber keine Sorgen machen.)

- Wie viel Mühe bin ich bereit, mir zu machen, um mögliche Folgen zu verhindern? (Wie sollen sich alle Beteiligten idealerweise verhalten? Wie aufwendig/kostspielig/technisch kompliziert oder gar unmöglich ist das?)

Quelle: https://ssd.eff.org/en/module/your-security-plan

Erst dann hat man ein klareres Bild darüber was man schützen möchte und wovor, welche Schritte da schon gemacht worden sind und welche noch notwendig wären.

Das Thema ist leider mit dem einmaligen Erstellen der Risikobewertung nicht erledigt, sondern man sollte diese am besten auch in regelmäßigen Abständen immer wieder machen. Denn alles ändert sich: Es werden immer wieder neue Sicherheitsschwachstellen bei Software entdeckt (oder geschlossen); die Gesetzeslage ändert sich; sowie die eigenen Gegenakteur*innen und Bedrohungsszenarien.

Best Practices: Software

alles auf dem neuesten Stand halten

Zunächst sollte man regelmäßig für alle benutzten Programme (Sicherheits-)Updates installieren. Das ist oft nervig, da manchmal die Software nicht rückwärts kompatibel ist und ich plötzlich meine Projekte nicht mehr öffnen kann oder sich das Interface ändert und ich dann die Werkzeuge, die ich brauche, nicht mehr finde. Nichtdestotrotz schließen Updates auch kontinuierlich Sicherheitslücken, weswegen es sinnvoll ist, diese einzuspielen.

keine gecrackte Versionen von Sachen installieren

Auf gar keinen Fall sollte man gecrackte Versionen von Programmen installieren (in Deutschland ist das meinem Eindruck nach weniger üblich als an anderen Orten). Zum einen werden diese oftmals von dubiosen Webseiten heruntergeladen, wo ich mir meistens dazu auch Malware-Programme einhandle (die unter anderem meine Passwörter oder Zahlungsdaten ausspähen könnten oder meinen Rechner als Verteiler für Spam benutzen). Zum anderen kriegen sie auch keine offiziellen Sicherheitsupdates von der Herstellerin.

Sicherheitsupdates

Überhaupt ist es wichtig bei der Auswahl von neuer Software sich zu vergewissern, dass für diese regelmäßig Sicherheitsupdates herausgebracht werden. Wenn ich mich also gerade für eine Softwarelösung entschieden habe, aber merke, die neueste Version vom Programm ist bereits zehn Jahre alt, ist es vermutlich sinnvoll mich nochmal nach einer Alternative umzuschauen.

Freie/Open Source Software (FLOSS)

Generell ist es auch empfehlenswert auf Freie bzw. Open Source Software zu setzen. Dies ist nicht nur aus ideologischen Gründen sinnvoll (die FLOSS Lizenzen erlauben ständige Verbesserung der Software und schaffen auch eine kollaborative Lernumgebung für ihre Nutzer*innen und geben denen die Möglichkeit die Software für alle gewünschten Zwecke einzusetzen). Dadurch dass der Quellcode solcher Software von allen frei einsehbar ist, gibt es potenziell viel mehr Menschen, die diesen angucken können und eventuelle Sicherheitsprobleme oder Hintertüren finden können. (Das heißt nicht, dass zwangsläufig jede Freie Software sicherer als jede proprietäre ist, sondern eben nur, dass mehrere Augen potenziell darauf gucken können und deshalb auch die Wahrscheinlichkeit höher ist, dass Schwachstellen entdeckt und beseitigt werden.)

Antivirus-Software

Und zuletzt, auf Windows-PCs ist es auch sehr wichtig, ein Antivirus-Programm zu haben, das stets aktualisiert und ausgeführt wird.

Best Practices: Datensicherheit

Bevor wir uns mit sicherer Kommunikation beschäftigen, sollten wir uns fragen wie wir allgemein mit unseren Daten umgehen. Schließlich bringt Email-Verschlüsselung wenig, wenn meine Festplatte nicht verschlüsselt ist und mein Rechner abhanden kommt.

Backups

Zunächst möchte ich allen raten, regelmäßige Backups von ihren Daten zu machen. Vermutlich kennen einige Menschen das ärgerliche “und dann war meine Abschlussarbeit 4 Tage vor der Abgabe weg”. Es kann immer passieren, dass Datenträger kaputt gehen. Und wenn man in der eigenen Risikobewertung festgestellt hat, dass Einbruch und Diebstahl, Überschwemmungen oder Erdbeben eine ernsthafte Gefahr darstellen, ist dieser Punkt um desto wichtiger. Die Backups bzw. die einzelnen Kopien der Daten sollten zudem an verschiedenen Orten gelagert werden. Falls sie, genau so wie unsere Laptops, im Büro stehen, werden sie bei einem Einbruch vielleicht auch mitgenommen, bzw. werden auch zerstört, falls es im Büro brennt.

Daten verschlüsseln

Darüber hinaus ist es sehr sinnvoll und empfehlenswert, dass man alle benutzten Datenträger verschlüsselt. Dann ist es zwar ärgerlich wenn ein Laptop gestohlen wird oder ich einen USB-Stick verliere, aber zumindest hat dann niemand Zugang zu meinen Daten.

Festplattenverschlüsselung ist nicht das selbe wie “mein Computer ist mit Passwort gesichert”. Zwar wird auch ein Passwort benutzt, um die Platte zu entschlüsseln, allerdings kann man dann keine Daten daraus auslesen, wenn man sie als externe Festplatte an einem anderen Betriebssystem anschließt. Wenn meine Festplatte nicht verschlüsselt ist, braucht eine Angreiferin auch nicht wirklich mein Benutzer*innen-Passwort: Sie kann einfach eine Live-CD oder USB-Stick benutzen, um ein anderes Betriebssystem zu starten, und kann dann alle meinen Daten sehen.

Bei den meisten modernen professionellen Geräten verursacht Festplattenverschlüsselung keine Leistungseinbuße. Diese haben in der Regel einen zusätzlichen Chip, der sich explizit um die Verschlüsselung kümmert. Bei älteren oder billigeren Geräten, die einen solchen Chip nicht besitzen, kann Festplattenverschlüsselung den Rechner auch merklich verlangsamen. Da wird der Ver- und Entschlüsselungsprozess vom Prozessor übernommen und meist ist er in solchen Fällen auch nicht sehr leistungsstark.

Die meisten Betriebssysteme heutzutage bieten Festplattenverschlüsselung an. Diese kann in den Systemeinstellungen von Mac-OS oder Windows eingeschaltet werden. Zwar ist sich da niemand ganz sicher, ob diese nicht Hintertüren für die Herstellerinnen zur Verfügung stellt (weil der Quellcode davon nicht offen ist), aber es ist immer noch besser, diese einzuschalten als mit einer nicht verschlüsselten Festplatte herumzulaufen. Der Prozess ist auch recht Benutzer*in-freundlich und erfordert mehr oder weniger nur das Setzen eines Häkchens.

Wer dieser Verschlüsselung nicht traut, oder auch tragbare Medien wie USB-Sticks verschlüsseln möchte, kann auf die Freie Software VeraCrypt zurückgreifen. Diese erstellt verschlüsselte Container auf den Datenträgern.

Bei Linux-Betriebssystemen kann (und sollte) man bei der Installation die Festplatte verschlüsseln.

Bildschirm sperren

Und zu guter Letzt möchte ich sehr eindringlich empfehlen, dass man immer seinen Bildschirm sperrt, wenn man von seinem Arbeitsplatz weggeht, auch wenn es nur für ganz kurz ist. Es kann immer passieren, dass just in dem Moment an der Tür klingelt und die Polizei, politische Gegner*innen oder der gewalttätige Ex-Partner auftaucht.

Menschen mit entsprechenden Bedrohungsszenarien lassen nicht mal ihre Geräte unbeaufsichtigt stehen, weil sie stets zu befürchten haben, dass jemand diese vielleicht modifiziert und unauffällig einen Hardware Keylogger oder etwas anderes installiert.

gesetzliche Lage

Abschließend möchte ich darauf aufmerksam machen, dass Verschlüsselung in manchen Ländern per Gesetz verboten ist. Falls ich verschlüsselte Datenträger dabei hab und von Behörden angehalten werde, bin ich da gesetzlich dazu verpflichtet, denen meine Passwörter auszuhändigen. In Deutschland ist es zum Glück (noch) nicht der Fall. Wenn man allerdings mit Partnerorganisationen im Ausland zu tun hat oder selber reist, ist es ratsam, sich über die gesetzliche Lage in den entsprechenden Ländern zu informieren. Im Zweifelsfall ist es sinnvoll, auf Verschlüsselungssoftware zu verzichten und keine sensiblen Daten mit sich zu führen .

Best Practices: Passwörter

Unsere (Kommunikations)daten schützen wir sehr häufig mit Passwörtern, deswegen gucken wir uns auch dieses Thema an.

Wie werden Passwörter kompromittiert

Passwörter werden unter anderem auf folgenden Weisen kompromittiert:

- erraten (auch durch automatisches Ausprobieren, das so genannte “Brute force”)

- auf einem Post-It aufm Bildschirm aufgeschrieben

- jemand hat mir beim Tippen zugeguckt

- Keylogger (in Hardware oder Software)

- ausgelesen in einem nicht verschlüsselten lokalen Netzwerk

- ausgelesen von einer nicht verschlüsselten Festplatte

- Phishing

- ich habe sie jemandem weiter gesagt

Bei vielen von diesen Angriffsszenarien ist vor allem kritisches Hinterfragen des eigenen Verhaltens notwendig, um sie abzuwehren. Meine Passwörter sollte ich eigentlich am besten niemandem verraten, egal wie vertrauenswürdig ich die Menschen finde. Wenn eine Situation entsteht, in dem ich es für unbedingt notwendig erachte, sollte ich danach umgehend das Passwort wieder ändern. Kann ich mich vielleicht im öffentlichen Raum anders hinsetzen, sodass mir niemand über die Schulter gucken kann? (Im Übrigen existieren auch Bildschirmfolien , die es nur dem Menschen, der direkt vorm Bildschirm sitzt, erlauben, etwas zu sehen.) Ich sollte meine Geräte nicht in der Öffentlichkeit unbeaufsichtigt stehen lassen und keine Software aus fragwürdigen Quellen installieren. Und besonders hellhörig und aufmerksam werden, wenn ich per Email aufgefordert werde, einen Link zu öffnen und da Login- oder Zahlungs-Daten einzugeben.

Im folgenden beschäftigen wir uns mit dem Erraten/Brute Force und was man dagegen machen kann.

Häufige Passwörter, die zu meiden sind

Jede*r kann im Kopf oder schnell mit Stift und Papier ausrechnen, wie viele Punkte sie*er beim folgenden Spiel erreicht.

Hast du folgende Passwörter:

- Dein Geburtsdatum (2 Punkte)

- Den Namen eines Elternteils, Kindes, Partner*in (2 Punkte)

- Deine Telefonnummer (2 Punkte)

- Das Passwort ist “password” oder “test” oder “admin” oder “12345” (3 Punkte)

- Benutzt du das selbe Passwort für mehr als einen Dienst (4 Punkte)

- Benutzt du gar das selbe Passwort für deine Email und einen oder mehrere Social Media Accounts? (6 Punkte)

- Ich habe meine Passwörter noch nie geändert (10 Punkte)

Es ist relativ schnell erkenntlich, dass all diese Beispiele für schlechte Passwort-Praktiken sind, die man nicht benutzen sollte.

Die Firma Nordpass, die einen gleichnamigen Passwortmanager entwickelt, hat aus geleakten Datensätzen eine Auswertung der häufigsten Passwörter für das Jahr 2020 generiert. Hier sehen wir die Top 10, zusammen mit der Zeit, die dafür nötig ist, diese automatisch zu knacken.

1 123456 less than a second

2 123456789 less than a second

3 picture1 3 hours

4 password less than a second

5 12345678 less than a second

6 111111 less than a second

7 123123 less than a second

8 12345 less than a second

9 1234567890 less than a second

10 senha 10 seconds

Also wie wir merken, sind sie nicht wahnsinnig geistreich und dabei richtig einfach und schnell (automatisch) zu erraten.

Was ist ein gutes Passwort

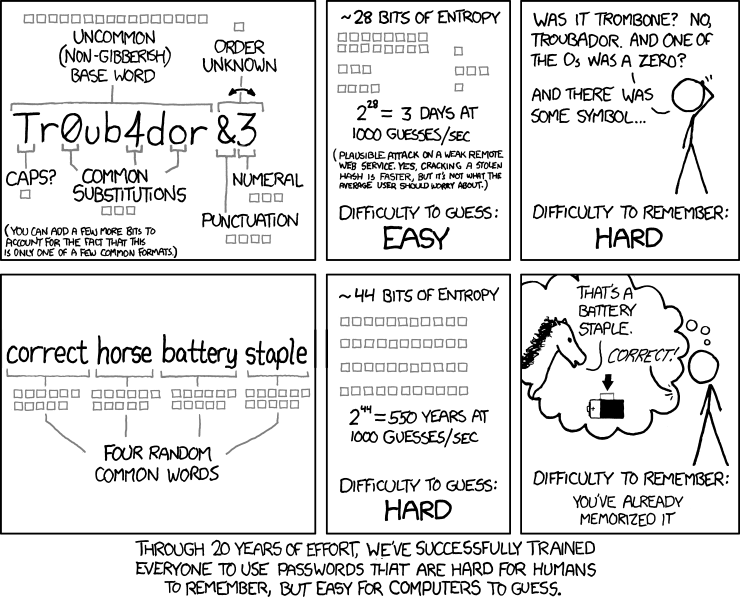

Password strength by https://xkcd.com/936

Dieses Comic ist richtig beliebt unter Nerds und Datenschutzaktivist*innen. Es sieht etwas komplex aus, was es uns aber im Grunde sagen möchte ist folgendes: Mein Passwort ist sicherer, je länger es ist, und je mehr Möglichkeiten es für die Zeichen gibt, die an jeder Position meines Passworts vorkommen können. Mit jeder zusätzlichen Position und jedem zusätzlichen Zeichen, das an jeder Position vorkommen kann, wächst die Anzahl der Kombinationen, die durchprobiert werden müssen, um ein Passwort zu erraten.

Ich sollte keine persönlichen Details nutzen, die eine Angreiferin im Internet recherchieren könnte (z.B. die Namen meiner Eltern oder meine Telefonnummer), und auch keine Wortfolgen, die schon zusammen irgendwo vorkommen (also keine Zeilen meines Lieblingslieds oder -gedichts). Letzteres ist wichtig, da bei Brute Force-Attacken (also automatisches Durchprobieren alle Möglichkeiten) gerne mit Textsammlungen und Lexika gearbeitet wird und diese werden als erste ausprobiert.

Und es wird natürlich auch empfohlen, dass ich meine Passwörter häufig ändere. Und dann habe ich erst recht ein Problem, mir die alle zu merken.

Passwort-Strategien

Hier besprechen wir ein paar Strategien, die uns doch dabei helfen können, sichere Passwörter zu erstellen und auch sicher damit umzugehen.

- sicher aufschreiben (nicht an Post-Its, die am Bildschirm kleben) ist erstmal in Ordnung. Es ist viel besser, sich ein gutes Passwort zu überlegen, und es in ein Notizbuch aufzuschreiben, das ich nicht verliere und erstmal nicht davon ausgehe, dass es geklaut wird, als das Passwort gleich wieder zu vergessen.

- zufällige Wortfolgen, die man sich gut merken kann (siehe Comic); wie gesagt, es ist wichtig, dass sie zufällig sind, damit man sie nicht durch vorgefertigte Textsammlungen errät

- erste Buchstaben von einem Song: so kann ich mein Lieblingssong doch benutzen — einfach nur die ersten Buchstaben (und Satzzeichen) von einer Strophe nehmen. Ich kann mir das gut merken und das Passwort an sich sieht sehr willkürlich aus.

- Passwortmanager: man kann komplizierte Passwörter sicher speichern und automatisch generieren. Wichtig: Masterpasswort merken!!! Man kann lokale Lösungen wie KeePass, KeePass2, KeePassXC nehmen oder welche, die die Passwortdatenbank auch zwischen Geräten synchronisieren. Dabei muss man sich vor Augen führen, wer und wo die Lösung hostet und ob man der Instanz vertrauen möchte (auch wenn die Passwortdatei an sich erstmal verschlüsselt ist). Es gibt auch Lösungen, die man selber hosten kann. Wir benutzen momentan eine selbst gehostete Bitwarden -Instanz.

Best Practices: Kommunikation

Often the most privacy-protective way to communicate with others is in person, without computers or phones being involved at all. Because this isn’t always possible, the next best thing is to use end-to-end encryption."

Quelle: https://ssd.eff.org/en/module/communicating-others

Internet-Nutzung

Ein paar simple Tipps, die unsere Internet-Nutzung Datenschutz-freundlicher gestalten:

- https: Achtet darauf, dass immer wenn möglich Webseiten über das Protokoll

httpsaufgerufen werden. Dies kann man in der Adressleiste des Browsers überprüfen: die URL soll mithttpsbeginnen. Neue Versionen vom Chrome/Chromium-Browser zeigen das Protokoll gar nicht mehr an. Da kann man überprüfen, dass ein geschlossenes Vorhängeschloss vor der Adresse im Browser abgebildet ist. Manche Webseiten bieten keinhttpsan und können nur überhttperreicht werden. Das bedeutet, dass der gesamte Traffic von und zu der Webseite unverschlüsselt übermittelt wird und jede*r Interessierte im lokalen Netzwerk diesen mitlesen kann. Vor allem wenn man aufgefordert wird, Passwörter oder andere private Daten auf einer Webseite anzugeben, sollte man sich vergewissern, dass diese auf jeden Fall überhttpsangesprochen wird. Man kann für alle gängigen Browser auch den Plugin https-everywhere installieren. Dieser kümmert sich darum, dass der Traffic automatisch aufhttpsumgeleitet wird, soweit die angesprochene Webseite überhaupthttpsanbietet. In dem Sinne, vor allem bei der Angabe privater Daten, ist immernoch Vorsicht und Überprüfung des Protokolls gefragt. Denn schließlich kann der Plugin uns nicht aufhttpsumleiten, wenn die Webseite selber das Protokoll gar nicht implementiert. - Vor allem auf öffentlichen Rechnern (die man für die Eingabe von privaten und sensiblen Daten eh nicht benutzen sollte) ist es empfehlenswert, private Fenster in Firefox zu benutzen. Diese speichern keinen Verlauf und keine Logins, etc. Chromium, die freie Alternative vom Web-Browser Chrome, bietet auch temporäre Profile an. Da muss man sich gar nicht groß darum kümmern, welche Cookies, etc. erlaubt werden. Sie werden einfach beim Schließen des Browsers alle weggeworfen.

- Suchmaschinen: Hier lohnt es sich, nach google-Alternativen zu suchen, die

unsere Suchen nicht speichern und keine Benutzer*innen-Profile anlegen. Ich

habe bis vor kurzem aus der Motivation

startpagebenutzt und weiter empfohlen. Allerdings wurde startpage vor kurzem verkauft und momentan ist deren größte Stakeholder eine Werbefirma. Im Netz werden entsprechend ernsthafte Bedenken geäußert , dass sie nicht mehr so Datenschutz-orientiert wie früher agieren. Diverse Artikel fassen verschiedene google-Alternativen zusammen und man kann diese als Grundlage benutzen, sich für eine Lösung zu entscheiden.

Worauf soll ich achten bei Tool-Auswahl

Hier ein paar Tipps, worauf ich generell achten sollte bei der Auswahl von Software-Lösungen.

-

Ende-zu-Ende Verschlüsselung

-

Freie/OpenSource Software

-

Wie ist das Finanzierungsmodell der Software

-

Welche Datenschutzregelungen hat sie

-

Wird regelmäßig veröffentlicht ob es Datenanfragen vom Staat gab?

-

Wie transparent gehen die Maintainer*innen mit Nachfragen und Sicherheitslücken um?

-

Gibt es Sicherheitsaudits?

-

Gibt es regelmäßige (Sicherheits-)updates?

-

Achtung Metadaten sind trotzdem nicht verschlüsselt

Im Anschluss werden manche der Punkte, die wir bis jetzt noch nicht erwähnt habe und die vielleicht nicht komplett selbst erklärend sind, kurz beleuchten.

Ende-zu-Ende Verschlüsselung

Ende-zu-Ende-Verschlüsselung bedeutet, dass nur ich und meine Kommunikationspartnerin eine Nachricht entschlüsseln können. Wenn meine Nachricht beispielsweise auf dem Server ent- und neu verschlüsselt wird, muss ich diesem Server und dessen Betreiber*innen sehr trauen, dass sie mit meinen Daten vertraulich umgehen und auch, dass sie ihre Systeme auf den neuesten Stand halten, damit nicht Dritte unberechtigten Zugriff darauf erlangen können.

Wo kommt das Geld her

Es ist zudem immer sinnvoll zu fragen, woher das Geld für die Entwicklung einer Software herkommt. Wird sie durch Spenden finanziert? Steht da ein Verein dahinter, der vielleicht durch Fördergelder finanziert wird? (Wo kommen diese her?) Verkaufen die Entwickler*innen Dienstleistungen (z.B. technischer Support oder gehostete Versionen der Software)? Wird sie durch Werbung finanziert? Oder ist sie für die Endnutzer*innen kostenlos und verkauft vielleicht deren Daten weiter?

Metadaten

Es ist wichtig, sich vor Augen zu führen, dass selbst bei Ende-zu-Ende Verschlüsselung die Kommunikationsmetadaten nicht verschlüsselt werden. Also eine Angreiferin kann den Inhalt meiner Nachrichten nicht lesen, weiß aber mit wem ich wann und für wie lange kommuniziert habe, was oft aufschlussreich genug sein kann. Wenn jemand die Informationen hat, dass ich innerhalb der selben Stunde mit einer HIV-Teststelle, mit meiner Hausärztin und mit meiner Krankenversicherung telefoniert habe, brauchen sie die genauen Inhalten vielleicht auch gar nicht.

Weitere Features außer Verschlüsselung

Je nach persönlicher Risikobewertung, können für mich weitere Features der Software außer Verschlüsselung von größerer Bedeutung sein.

- “Disappearing” messages

- Username != Telefonnummer

- Kosten

- Muss von allen meinen Kontakten benutzt werden

- Ist Verschlüsselung per Gesetz verboten?

Wenn der Gegenakteur ein gewalttätiger Partner ist, der Zugriff auf die Kommunikationsmedien der betroffenen Person hat (und diese sich z.B. aus Angst nicht traut, Passwörter zu ändern), sind die sogenannten “disappearing messages” (also verschwindende Nachrichten) eventuell ein hilfreiches Werkzeug.

Für manche Anwender*innen ist es wichtig, dass sie nicht gleich allen ihren Kommunikationspartner*innen ihre Telefonnummer offenbaren, sondern dass die Software die Möglichkeit anbietet, ein Alias als Nutzer*innen-Identifikation einzurichten.

Und wenn ich mich in einem autoritären Staat aufhalte, wo Verschlüsselung illegal ist, ist es vielleicht gefährlicher Verschlüsselte-Kommunikations-Software auf dem Rechner zu haben als sich eine andere Strategie zu überlegen.

Tools

Hier kommen ein paar konkrete Tool-Empfehlungen/Kommentare für verschiedene Kommunikations-Szenarien.

Achtung: Wie bereits erwähnt, sollte man diese auch regelmäßig überprüfen. Das beste Tool von heute kann morgen illegal werden oder von einem staatsnahen Unternehmen aufgekauft werden, das gerne Hintertüren einbaut.

- Messenger: Signal

- Emailverschlüsselung:

- Thunderbird + OpenPGP

- Outlook + gpg4win, pep,.. (siehe Ressourcen für Installationsanleitungen)

- Konferenz-Software

Als Messenger empfehlen wir momentan Signal, da es Ende-zu-Ende-Verschlüsselung anbietet, die wissenschaftlich anerkannte kryptographische Algorithmen implementiert. Die Software ist unter einer freien Lizenz und alle Interessierten können den Quellcode studieren und nach Schwachstellen überprüfen. Außerdem ist die App gut zu benutzen und kostenfrei zu erwerben.

Wir werden manchmal auf die Nutzung von Telegram angesprochen und wie es in Vergleich zu Signal ausschaut. Von der Nutzung von Telegram würden wir aus verschiedenen Gründen abraten. Telegram bietet Verschlüsselung nur für private Gespräche und nur wenn diese explizit eingeschaltet wird (was schon mal aus Benutzer*innen-Perspektive schlecht ist). Alle Gruppen-Chats sind dagegen immer unverschlüsselt. Zudem beruht die Verschlüsselung auf einem Algorithmus, der von den Telegram-Programmier*innen entworfen wurde und keine langjährigen Prüfungen durch Krypto-Expert*innen durchgelaufen hat. Fairerweise muss man jedoch erwähnen, dass da bis jetzt keine Sicherheitslücken bekannt geworden sind.

Emailverschlüsselung würden wir nur Menschen empfehlen, die sich absolut sicher sind, dass diese als Werkzeug die beste (und vielleicht einzige) Lösung für ihre konkrete Situation darstellt, und die relativ technik-affin sind. Das liegt daran, dass bis heute leider keine Benutzer*innen-freundliche Software-Implementierung davon existiert. Wenn man sich dazu entschließt, empfehlen wir, sich Zeit zu nehmen und so gut es geht zu verstehen, wie das Prinzip funktioniert, damit man nicht versehentlich was unternimmt, das die Verschlüsselung kompromittiert. Denn schließlich ist es viel besser, sich komplett im Klaren zu sein, dass man grade unverschlüsselt kommuniziert und genau überlegt, was man jetzt in die eine Email reinschreibt, als sich darauf zu verlassen, dass alles sicher ist, aber versehentlich doch eine unverschlüsselte Kopie weitergeleitet wird. Damit Emailverschlüsselung Sinn ergibt, müssen auch alle Kontakte, mit denen ich sicher kommunizieren möchte, auch ihre Emailprogramme entsprechend einrichten und Schlüssel generieren, etc. In den Ressourcen sind Einrichtungs-Anleitungen für verschiedene Betriebssysteme und Email-Programme verlinkt. Zudem ist es sehr empfehlenswert einen Workshop zum Thema zu besuchen, wo die Funktionsweise im Detail beleuchtet wird und auch einer*m praktisch geholfen wird, die Software auf dem eigenen Gerät einzurichten. Beispielsweise werden solche Workshops regelmäßig von der Crypto Party Berlin angeboten.

Als letztes haben wir noch zwei Empfehlungen für Konferenz-Software verlinkt, da diese momentan von besonderer Relevanz ist. Beide Lösungen sind unter freien Lizenzen verfügbar, dementsprechend ist der Quellcode einsehbar, und man kann diese auf einer eigenen Infrastruktur hosten. Wenn man gehostete Lösungen aufsucht, ist es auch hier sehr wichtig, sich klar zu machen, wer diese hostet und ob ich mich darauf verlasse, dass sie mit meinen Daten vertraulich umzugehen.

Der 5-Schritte Aktionsplan

Am Ende möchten wir ein paar nächste Schritte anbieten, mit denen man heute noch anfangen kann.

- Eine Risikobewertung für die eigene Organisation erstellen

- Die Software, die wir benutzen auf den neuesten Stand bringen. Und alles, was installiert ist aber wir nicht (mehr) benutzen deinstallieren.

- Ein Passwort-Manager einrichten/Eine Passwort-Strategie überlegen und durchziehen

- Festplatten verschlüsseln

- Eine Backup-Strategie überlegen und umsetzen

^ das alles regelmäßig machen

Fazit/Key Take-Aways

Falls ihr hier zum Ende gekommen seid, habt ihr hoffentlich Folgendes mitgenommen:

Man kann nicht alles mit Technik lösen. Und mit keiner Technik kann man alles lösen. Awareness und kritischer Umgang mit den eigenen Praktiken kommen zuerst, Tools erst danach. Bleibt wachsam. Und anschließend kommen die weiterführenden Literaturempfehlungen.

Ressourcen

Risikobewertung erstellen:

- https://ssd.eff.org/en/module/your-security-plan

- https://www.fordfoundation.org/work/our-grants/building-institutions-and-networks/cybersecurity-assessment-tool/#use-the-tool

Erklärvideos von Alexander Lehmann, sehr anschaulich, wichtige Themen kurz erklärt:

- Passwörter: https://www.youtube.com/watch?v=jtFc6B5lmIM

- Sicheres Surfen https://www.youtube.com/watch?v=tW1-CmggG9s

- Anonym Surfen https://www.youtube.com/watch?v=OpSUmuG3Bp8

- Daten Verschlüsseln https://www.youtube.com/watch?v=IhoG37uis3k

- Sichere Kommunikation https://www.youtube.com/watch?v=4mbryW8fZrA

Guidelines für konkrete Technologien:

- Festplattenverschlüsselung für verschiedene Betriebssysteme: https://www.veracrypt.fr/en/Beginner%27s%20Tutorial.html

- Emailverschlüsselung für verschiedene Betriebssysteme und Clients: https://www.openpgp.org/software/

Sonstige

- Security in a Box. Digital Security Tools and Tactics: https://securityinabox.org/en/

- The Surveillance Self-Defence Guidelines by the Electronic Frontier Foundation: https://ssd.eff.org/

- Berliner Cryptoparties: https://www.cryptoparty.in/berlin

- Little Brother von Cory Doctorow ist ein Roman, in dem die Protagonist*innen von einem zunehmend repressivem Staat verfolgt werden. Außer spannende Handlung bietet er auch sachliche Erklärungen von verschiedenen Datensicherheitsstrategien wie z.B. Backups oder Email-Verschlüsselung

Dieser Blogpost basiert auf den Inhalten des Online-Workshops “Safety first - (Daten)Sichere Kommunikation für NROs”, der vom Berliner Entwicklungspolitischen Ratschlag (BER) organisiert wurde und den wir am 8.12.2020 durchgeführt haben.